Protéger son NAS Synology des tentatives d'intrusion

Voici comment être alerté des tentatives d'intrusion et augmenter le niveau de sécurité par défaut du NAS.

Être alerté des tentatives d'intrusion

Si vous possédez un NAS Synology, son système peut vous alerter des tentatives d'intrusion de plusieurs façons, selon le système de notification paramétré :

- Par courriel/SMS/alertes Push : vous recevrez l'alerte "Le nombre d'échecs de tentatives de connexion de périphériques non fiables à votre compte [x] sous y a dépassé la limite" ou encore l'alerte "L'adresse IP [x.x.x.x] a rencontré 5 tentatives échouées en essayant de se connecter à DSM"

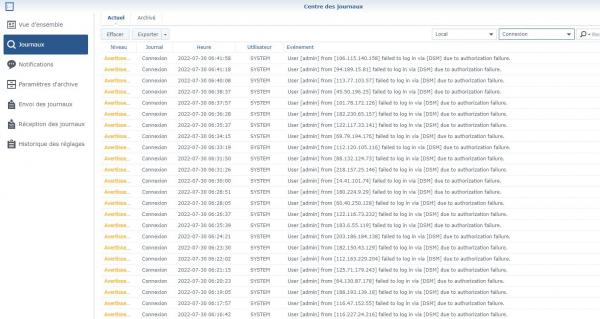

- Dans le journal des connexions : vous pouvez voir la ligne "User [x] from [y] failed to log in via [DSM] due to authorization failure"

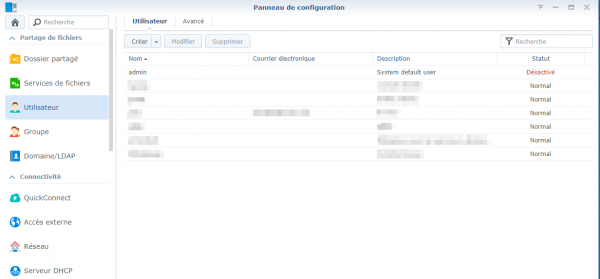

Ces alertes sont paramétrables depuis le panneau de configuration, dans la partie Notifications. Les 3 premiers onglets paramètrent chacun un canal d'alerte tandis que l'onglet Avancé permet de spécifier quels alertes recevoir (section Conseiller de sécurité). Choisissez le canal que vous préférez et faites un test afin de valider que vous recevez bien les alertes.

| Paramétrage du canal E-mail | Paramétrage des notifications |

|---|---|

|  |

Se protéger des tentatives d'intrusion

Le DSM de Synology propose alors plusieurs solutions pour éviter un piratage.

Utiliser le Conseiller de sécurité

Le Conseiller de sécurité est un outil disponible sur DSM qui analyse régulièrement les paramètres afin de déterminer si des risques existent :

Le Conseiller de sécurité est un outil disponible sur DSM qui analyse régulièrement les paramètres afin de déterminer si des risques existent :

- Mise à jour des paquets installés et du système

- Vérification de la sécurité des comptes utilisateurs, de la complexité des mots de passe

- Vérification du pare-feu, des accès ouverts...

Il est fortement recommandé de suivre les alertes données.

Bloquer les IP après plusieurs connexions infructueuses

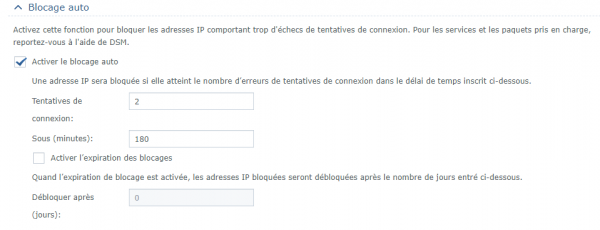

Dans le panneau de configuration, la section Sécurité présente des éléments intéressants pour bloquer les tentatives de connexion. L'onglet Compte propose de bloquer une IP pendant plusieurs minutes lorsque deux connexions ont échoué, avec possibilité de la débloquer automatiquement au bout d'un certain temps.

Ce type de protection reste insuffisant : comme on peut le voir sur la première capture, un attaquant peut utiliser un Proxy afin de changer d'IP régulièrement, il peut lancer des connexions en respectant des pauses entre elles et arriver au final à trouver le mot de passe. Tout est une question de temps.

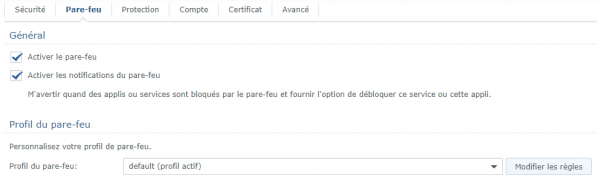

Créer des règles de pare-feu

L'onglet Pare-feu, également dans la section Sécurité du panneau de configuration, propose la saisie de règles pour interdire les accès inconnus. Cet onglet est très intéressant car il propose de réaliser un blocage précis et efficace. Cliquez sur le bouton Modifier les règles pour pouvoir en ajouter/modifier.

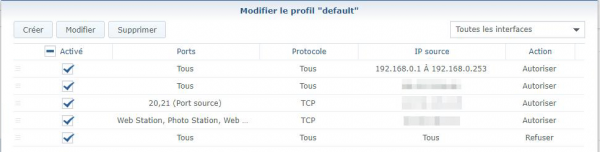

Si vous avez identifié tous les utilisateurs de votre NAS, avec leurs IP de connexion, vous pouvez apporter par cet écran un paramétrage fin pour n'autoriser que ces utilisateurs à pouvoir se connecter à votre machine (en faisant ainsi du "Deny by Default"). Vous pouvez ainsi :

- autoriser le FTP (ports source TCP 20 et TCP 21) pour une IP précise

- autoriser Web Station, Photo Station pour une IP particulière

- autoriser tous les accès pour les machines de votre réseau interne (les adresses en 192.168.x.y)

- et surtout refuser aux autres IP tous les accès, quel que soit le port et quel que soit le protocole. Vous pouvez faire un clic droit afin de faire figurer cette règle en toute fin.

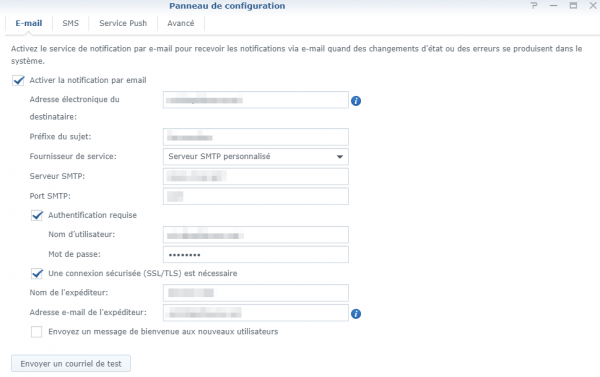

Désactiver le compte admin

D'autres règles importantes sont :

- de désactiver le compte administrateur proposé par défaut, afin de ne pas donner trop facilement aux attaquants l'un des 2 paramètres permettant de s'authentifier

![]()

- d'utiliser un compte avec un identifiant moins classique que "Administrateur", "Administrator"...

- d'utiliser des mots de passe forts (vérifiés de toute façon par le Conseiller de sécurité)

- de désactiver la possibilité d'avoir un mot de passe identique à l'identifiant (dans les paramètres avancés de Utilisateur)

- d'activer l'authentification à 2 facteurs (mais cela nécessite d'avoir un appareil mobile chargé sous la main, ce qui est contraignant pour l'utilisateur). Une authentification par clé sécurisée serait plus simple.

Une autre possibilité est d'activer l'expiration du mot de passe au bout d'un certain délai. Je ne suis pas pour cette expiration car cela devient alors une contrainte pour l'utilisateur. C'est de plus une ancienne méthode qui n'est plus recommandée : elle oblige en effet l'utilisateur à mémoriser régulièrement un nouveau mot de passe fort et l'incite donc à le noter quelque part. Par conséquent, cela affaiblit la fiabilité du mot de passe (plus d'infos ici). Sauf bien sûr si ce mot de passe a été compromis.

Commentaires

Rechercher sur le site

| | |